「ファイアウォール」という用語は、インターネットがその接続性と世界的な使用の点で1980年代初頭にネットワークテクノロジーに適用されました。

ファイアウォールの前は、ACL(アクセス制御リストの略)がネットワークセキュリティの目的で使用されていました。それらはルーター上に存在し、特定のIPアドレスに対して拒否するためにネットワークアクセスを許可する必要があるかどうかを決定します。

ただし、ACLはブロックされたパケットの性質を分析できず、脅威をネットワークから排除するほど強力ではないため、ファイアウォールが開発されました。

以下では、ファイアウォールの世代と種類、ファイアウォールの仕組み、ファイアウォールを使用する利点について説明します。

ファイアウォールとは何か?

定義:ファイアウォールは、プライベートネットワークへの不正アクセスまたはプライベートネットワークからの不正アクセスを防止するように設計されたネットワークセキュリティシステムです。言い換えれば、許可されていないインターネットユーザーがインターネットに接続されたプライベートネットワーク、特にイントラネットにアクセスするのを防ぎます。

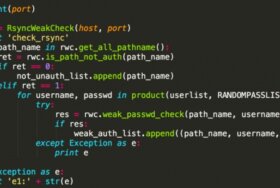

ファイアウォールは必ずしもスタンドアロンデバイスではありませんが、セキュリティ機能を提供するために特別なソフトウェアと統合されたサーバーまたはルーターです。ソフトウェアまたはハードウェアのいずれかの形式、あるいは両方の組み合わせでファイアウォールを埋め込むことができます。

実装は、ローカルネットワーク(イントラネット)との間のすべての着信/発信パケットがファイアウォールを通過するように行う必要があります。

ファイアウォールはどのように機能するのか?

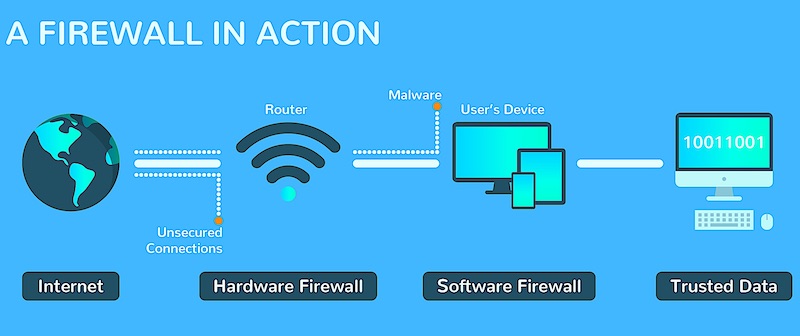

ファイアウォールは、イントラネットまたはホストコンピュータに出入りするデータパケットの各ブロックを分析します。定義された一連のセキュリティルールに基づいて、ファイアウォールは次の3つのアクションを実行できます。

1.承認:データパケットの送信を許可します。

2.ドロップ:応答のないデータパケットをブロックします。

3.拒否:データパケットをブロックし、「到達不能エラー」を送信元に送信します。

1000人の従業員を抱える中堅企業の例でこれを説明しましょう。これが、すべてネットワークカードを介して接続されている数百台のコンピューターを所有するIT企業であるとします。

会社は、これらのコンピューターを外部ネットワーク(インターネット)にリンクするために、少なくとも1つの接続が必要になります。X1回線が内部ネットワーク(イントラネット)をインターネットに接続しているとしましょう。

この場合、会社はX1回線(および/またはイントラネット上の各コンピューター)にファイアウォールを実装する必要があります。強力なファイアウォールが設置されていないと、これらすべてのコンピューターは外部の脅威に対して脆弱になります。

従業員がミスを犯してセキュリティホールを残した場合、(インターネット上の)攻撃者はこのホールを悪用して内部コンピュータを調査し、接続を確立する可能性があります。

ただし、ファイアウォールを設置すると、危険なトラフィックを防ぐことができます。会社はセキュリティポリシーを確立できます; たとえば、FTP接続を許可しないことを選択した場合、ファイアウォールは外部ネットワークとの間のすべてのパブリックFTPトラフィックをブロックします。

ファイアウォールは、不要なトラフィックを制限するだけでなく、悪意のあるプログラムがホストコンピュータに感染するのをブロックします。

さまざまな種類のファイアウォール

ファイアウォールは、ホストベースのファイアウォールとネットワークファイアウォールの2つのグループに分類できます。どちらもデータセキュリティにおいて主要な役割を果たしますが、それぞれに長所と短所があります。

・ホストベースのファイアウォールは、マシンに直接配置され、マシンに出入りするデータパケットを制御します。これは、エージェントアプリケーションまたはオペレーティングシステムの一部としてバックグラウンドプロセスで実行されているサービスまたはプログラムである可能性があります。

・ネットワークベースのファイアウォールは、LAN、WAN、およびイントラネットに配置されます。2つ以上のネットワーク間のトラフィックをフィルタリングします。それらは、ハードウェアベースのコンピュータアプライアンスまたは汎用ハードウェアで実行されるソフトウェアプログラムである可能性があります。

ネットワークとホストコンピュータにさまざまなレベルの保護を提供するファイアウォールにはさまざまな種類があります。最も一般的なものについて説明します。

1.パケットフィルター

パケットフィルターは第1世代のファイアウォールです。コンピュータ間で送信されるデータパケットを分析します。いずれかのパケットがフィルタリング基準を満たさない場合、ファイアウォールはパケットを拒否またはドロップします。

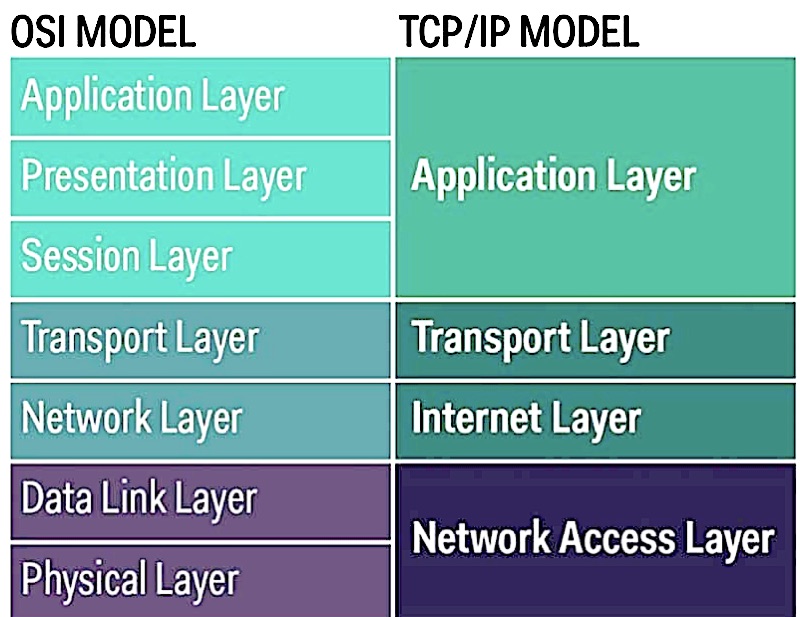

TCP / IP(インターネットで使用される通信プロトコルのセット)の下位レベルで動作するため、ネットワーク層ファイアウォールとも呼ばれます。

パケットフィルターは、Unix、OpenBSD、Linux、およびMac OS Xの多くのバージョンで使用されます。たとえば、ipfirewallはFreeBSDで、iptablesはLinuxで、NPFはNetBSDで、PFはMac OS X(> 10.4)で使用されます。

2.ステートフルフィルター

ステートフルフィルターは、1980年代後半に開発された第2世代のファイアウォールです。それらは、動作状態と、それを通過するネットワーク接続の特性を追跡します。

より具体的には、ステートフルフィルタは、接続に関係するIPアドレスとポート、および接続を通過するパケットのシーケンス番号を追跡します。これにより、2つのエンドポイント間の特定の会話を調べることができます。

ただし、これらのファイアウォールはDoS攻撃に対して脆弱です。この攻撃では、ホストコンピューターに過負荷をかけ、正当な要求が実行されないようにするために、ターゲットマシンに余分な要求が殺到します。

3.アプリケーションファイアウォール

アプリケーションファイアウォールは、HTTP、DNS、FTPなどの特定のアプリケーションとプロトコルを理解できる第3世代のファイアウォールです。これは、アプリケーション層(OSIモデルの最上位層)までサービスを提供することにより、標準ファイアウォールの拡張として機能します。

これは、ローカルネットワークまたはホストコンピューターのデータ送信の事前定義されたルールに対してデータパケットのプロセスIDを分析することによって機能します。ファイアウォールはソケット呼び出しにフックして、OSIモデルのアプリケーション層と下位層の間の接続をフィルタリングします。

アプリケーションファイアウォールによって実行されるサービスには、データ処理、アプリケーションの実行、悪意のあるプログラムの実行のブロックなどが含まれます。最新のアプリケーションファイアウォールは、サーバーから暗号化をオフロードし、認証を統合し、ポリシーに違反するコンテンツをブロックすることもできます。

4.次世代ファイアウォール

次世代ファイアウォールは、従来のファイアウォールと他のネットワークデバイスフィルタリング機能を組み合わせたアプリケーションファイアウォールの高度な部分です。その目標は、OSIモデルのより多くの層を組み込み、パケットの内容に基づいてネットワークトラフィックのフィルタリングを改善することです。

簡単に言うと、次世代ファイアウォールには、統合された侵入防止、クラウドで提供される脅威インテリジェンス、アプリケーションの認識と制御など、いくつかの追加機能が含まれています。

彼らはより徹底的な検査スタイルを使用し、パケットペイロードを分析し、マルウェア、悪用可能な攻撃、およびその他の有害な活動のシグネチャを照合します。

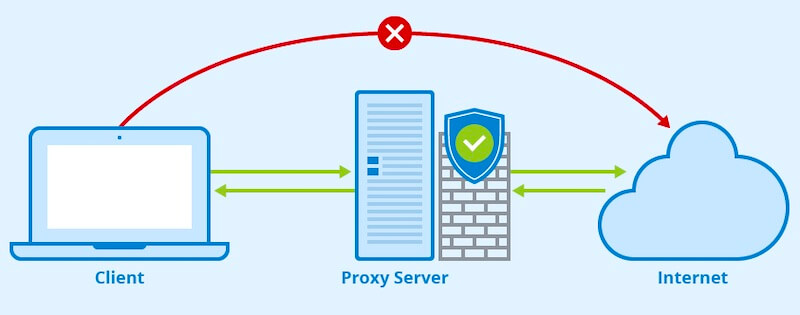

5.プロキシ

プロキシサーバーは、ユーザーのIPアドレスを非表示にしてデータを転送することにより、ファイアウォールとして機能することもできます。これは主に、ローカルネットワーク上のユーザーやマシンからのリクエストを匿名にするために使用されます。

従来のファイアウォールとは異なり、プロキシファイアウォールはアプリケーションレベルでネットワークトラフィックをフィルタリングします。FTPやHTTPなどのレイヤー7プロトコルのトラフィックを監視し、ステートフルパケットインスペクションとディープパケットインスペクションの両方を使用して悪意のあるトラフィックを分析します。

最新のプロキシは、セキュリティに加えて、パフォーマンスの向上(頻度が要求されたリソースをキャッシュすることによる)とエラー修正機能(プロキシされたコンテンツのエラーを自動的に修復することによる)も提供します。

6.ネットワークアドレス変換

ファイアウォールの人気が高まるにつれ、別の問題が発生していました。利用可能なIPv4アドレスの数が減少し、枯渇の脅威がありました。研究者たちは、この問題に対処するためのさまざまなメカニズムを開発しました。それらのメカニズムの1つは、ネットワークアドレス変換(NAT)でした。

NATでは、パケットがトラフィックルーティングデバイスを通過している間に、パケットのIPヘッダー内のネットワークアドレス情報を変更することにより、IPアドレス空間が別の空間に再マップされます。これにより、同じIPアドレスのセットをインターネットのさまざまな部分で再利用できます。

NATは、毎日インターネットにアクセスする何十億ものクライアントシステムで必要とされるすべての基本プロトコル(電子メールやWebブラウジングなど)をサポートしています。設定がほとんどなく、グローバルにルーティング可能なインターネットアドレスの必要性を最小限に抑えるため、人気が高まっています。

利点

常時接続のブロードバンド接続は、ネットワーク/コンピューターにアクセスしたい攻撃者のエントリポイントです。ファイアウォールポリシーは、ウイルス対策ツールとともに、デバイスのセキュリティを強化します。

ウイルス、トロイの木馬、ワーム、スパイウェアを検出し、ハッカーをデバイスから遠ざけます。また、キーロガーがあなたを監視するリスクを軽減します。

ファイアウォールアプライアンスは、有害なトラフィックをブロックするだけでなく、インターネットネットワークにいくつかの便利な機能を提供します。たとえば、ネットワークのDHCPサーバーまたはVPNサーバーとして機能できます。

高度なテクノロジーにより、ファイアウォールはより高度になっています。近い将来、彼らは状況を認識するために、より高いレベルの情報に焦点を合わせます。人工知能により、ファイアウォールはマシンの通信を中断することなく、攻撃者をより積極的に攻撃できるようになります。