8パターンの情報漏洩とそのサンプル

情報漏洩とは、関係者以外の個人が無許可で社外秘の情報を閲覧・複製・転送・使用される行為を指します。

主な内容として個人情報や企業の内部情報が挙げられ、それらは企業にとって一時的な脅威となります。なぜなら、内部情報が外部に漏れると企業全体だけでなく顧客までに影響してしまうため、企業のイメージアップのために多くの時間と労力を必要とするからです。損失額は数億円もしくは数十億のユーザーに影響を及ぼします。

2016年、インターネット業界の大手Yahoo!はおよそ3億人分のユーザー情報の流失を確認していおり、ユーザー名に加え、携帯番号・メールアドレス・生年月日やパスワード等の個人情報までが流失しました。2018年には、アメリカ ニューヨークを拠点とする動画配信サービスの「Dubsmash」とダイエットアプリ「MyFitnessPal」の顧客データおよそ600万人のデータが流失しています。

ここ10年以内で同じような出来事は何百件も起こっており、Ponemon Instituteの調査によると情報漏洩の修復には平均386万円ほどのコストがかかります。高いリスクと高額なコストがかかることを考えると企業や政府は顧客データを安全に保管するために多額の資産を投入したほうが良いと考えています。

この記事では情報漏洩が発生する8種類のパターンを、実際に起こった出来事と共に説明していきます。

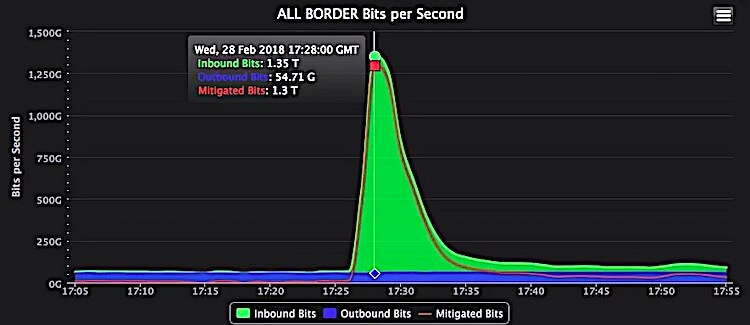

8.DDoS攻撃

ホストサービスを混乱させる悪意のある試み

DDoS攻撃とは、インターネット上で処理出来ないほどのホストを利用して、webサイトやネットワークを使用できない様にすることです。ネットワークの侵入やデータ盗難などの他の不正行為が進行中の間に、サイバーセキュリティの気をそらすために使用されることもあります。

それらの攻撃はマルウェアに感染したインターネット対応デバイスで実行され、アタッカーはそれぞれ個人のデバイスを遠隔で操作することができます。

感染者はボットネットと呼ばれ、一度でも感染してしまうとアタッカーは特定のサーバーまたはネットワークを標的にすることができます。各ボットは特定の IP アドレスにリクエストを送信し、Web サイトまたはサービスを動作不能にします。

1996年にPanixという最も古いISPの1人が、SYNフラッド攻撃と呼ばれるサービス拒否攻撃を使用し、数日間サーバーをダウンさせた事が最初のDDoS攻撃とされています。1Gbpsの攻撃はほとんどの組織をインターネットから追い出すのに十分であり、シスコによると、DDoS攻撃の総数は2018年の790万件から増加し2023年までに1500万件に達すると言われています。

例:2020年2月、アマゾンのWebサービスはCLDAPリフレクションと呼ばれる方法を介して、無名の顧客をターゲットに過激なDDoS攻撃を受けました。攻撃は2.3TBpsでピークに達し、3日間続きました。

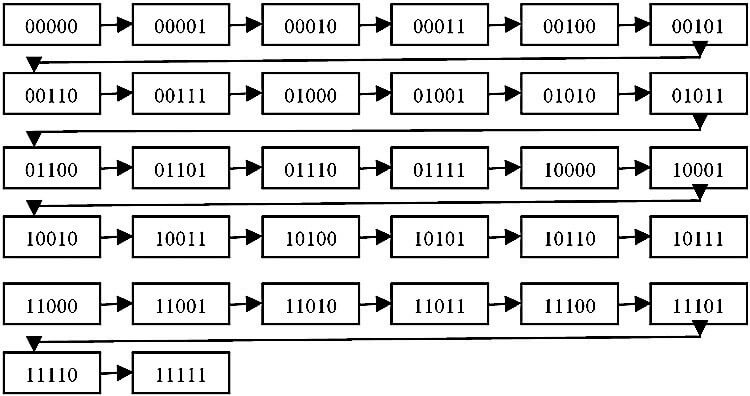

7.ブルートフォースアタック

トライ&エラーによってパスワードを予測する

ブルートフォースアタックは、最終的に正しい推測を出すために資格情報を提出する必要があり、アタッカーは正しい答えにたどり着くまでに、考えられるパスワードの組み合わせを全て試し続けます。

このタイプの攻撃方法は、情報漏洩全体の5%を占めています。

ですが、アタッカーはパスワードを手動で入力する必要はなく、代わりにアルゴリズムを作成するか、もしくは容易に使用可能なソフトフェアを利用し自動的にパスワードとユーザー名の正しい組み合わせを探します。

ブルートフォースハッキングツールは毎秒とてつもない量のパスワードを生成するように設計されています。強力なCPUとGPUと組み合わせることで、それらの自動生成ツールは数日間のうちに強力な暗号化キーを生成することが可能です。

長いパスコードは多くの変数を持つので、短いものよりも指数関数的に解くのが難しくなります。

ほとんどの対象暗号方式は128もしくは256bitのキーを使用しており、ブルートフォースでは解くことができません。最速のスパコンでも256-bitのAESキーを使い果たすのに3.67×1055年かかる計算になります。

例:2018年、Firefoxのマスターパスワードシステムはブルートフォースを使用して簡単に回避することができました。ユーザー何百万人のパスワードはハッカーやマルウェアに対して攻撃されやすい状態でしたが、1年後Firefoxはこのセキュリティの欠陥を直すためのアップデートを推し進めました。

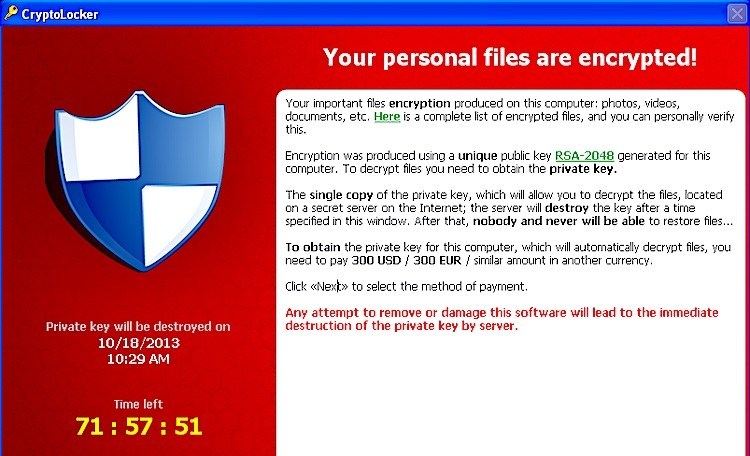

6.ランサムウェア

デバイスが感染してしまったユーザーに、身代金の支払いを要求するマルウェアの一種

このマルウェアはユーザーが自分の個人的なファイルにアクセスするのを防ぎ、アクセスを取り戻すために手数料を要求します。

それはいくつかの方法でお使いのコンピュータに感染することができます。最も一般的なのは電子メールを介して配信される悪意のあるスパムであり、これには詐欺的なリンクや添付ファイルが含まれています。従来のランサムウェアは、熟練したスキルを持っていれば解くことはそこまで難しくありませんでした。

ですが、高度なマルウェアはユーザーのファイルを暗号化して使用できない様にし、それらを解読するために料金を要求します。アタッカーは通常ビットコインのような追跡が困難なデジタル通貨を使用して身代金を要求します。

1989年、PCサイボーグと呼ばれているランサムウェアが作成され、Cディレクトリ内のすべてのファイルを暗号化し、被害者にライセンスの更新を189ドル(郵便)で要求しました。その後の10年間でランサムウェアの異なる変種が出現してきましが、高度なランサムウェアは弱いRSA暗号化を使用してGpCodeで個人データを暗号化した場合、2004年まで解読することができませんでした。

それ以来、詐欺は世界中に広がっており、新しいタイプは依然としてユーザーをターゲットにしています。

2018年1月~6月の6か月間に、1億8,100万件を超えるランサムウェア攻撃があったと報告されており、2019年には、新しいランサムウェアのバリエーションが46%増加し、68,000人の新しいランサムウェア「トロイの木馬」がモバイル用に検出されました。

例:ランサムウェアの最も一般的な例は、2013年9月から2014年5月の間に発生したCryptoLocker(身代金要求型不正プログラム)です。

これは、Microsoft Windows上で実行されているデバイスをターゲットにした暗号化版トロイの木馬であり、オペレーターは300万ドル近くを強要することに成功しました。

5.フィッシング

機密情報を取得する違法な試み

フィッシングとは、詐欺的なウェブサイトや電子メールを使用して、パスワードやクレジットカードの詳細などの個人情報を収集しようとする手法です。テキストメッセージ等を介して行われ、アタッカーは信頼できる人物を装い被害者をだまして個人情報を収集します。

フィッシングは、ユーザーにリンクを訪問させたり、ユーザーの個人情報を勝手に抜き取ってしまうドキュメントをユーザーのPCへダウンロードするように促すことで、マルウェアを配信するためにも使用できます。より大規模なものでは、民間組織や政府のネットワークへの足がかりを得るために使用されます。

たとえば、高度で永続的な脅威だと、従業員のデータ侵害・保護パラメーターの回避・悪意のあるプログラムを閉じた環境内へ拡散・個人データにアクセス等が挙げられます。そして、この種の攻撃は長期間検出されないままになる可能性が高いです。

ベライゾンのデータ漏洩調査レポートによると、2019年に発生した情報漏洩の22%がフィッシングに関与しており、世界中の団体の約88%がスピアフィッシングを経験しています。同年米国では、全体の65%がフィッシング攻撃を経験しているため世界平均より10%近く高くなっています。

例:最も重大なフィッシング攻撃の1つは、2016年に発生したヒラリー・クリントンのキャンペーン委員長 ジョン・ポデスタのGmailアカウントをハッキングした出来事です。

米国の選挙結果から数時間以内に、ロシアのハッカーはフェイクニュースを公開するためになりすましたハーバード大学のメールアドレスからフィッシングメールを送信しました。

4.ワーム

スタンドアロンの自己複製マルウェア

コンピュータワームは、デバイスからデバイスに自身のコピーを拡散します。これは、ユーザーの操作なしに自分自身を複製し、損傷を引き起こすためにソフトウェアプログラムへ自分自身を接続します。

ほとんどのワームは、スパムメールやメッセージの添付ファイルを介してデバイスに侵入しますが、ソフトウェアの脆弱性を介して侵入することもできます。これらの添付ファイルを開くかインストールすると、気づかない内に動作しシステムファイルに感染します。

ワームは、既存のファイルを変更/削除することができます。彼らは自分自身のコピーを作成し、共有ネットワークに負荷をかけることで一部のワームは、メモリ領域や帯域幅などのシステムリソースを使い果たすことも可能です。

ワームは、オペレーティング システム・アプリケーション セキュリティ・またはネットワーク構成エラーの抜け穴を悪用して、完全にアクセス可能なディスクに自分自身をコピーし、それらのコピーをパブリック ネットワーク上に分散させることもできます。

例:現実世界の影響を受けた最初のコンピュータワームは、1988年にロバート・モリスによって開発されました。開発者にちなんで名付けられたMorris Wormは、ARPANETに接続された60,000台のマシンの約10%に対してサービス拒否を引き起こしました。

2003年、Blasterという別のワームがマイクロソフトのサーバーに対してDDoS攻撃を開始し、20億台ものデバイスに感染しました。

3. キーロガー

ユーザーの知らないうちにキーボードで打たれたキーを記録する

キーストローク ログツールは、タイプライターにまで遡るマルウェアの最も古い形態の1つです。これは、より大きなサイバー攻撃の一部として使用されています。

キーロガーの最も基本的な定義は、コンピュータ上のキー操作を追跡することです。

単純なソフトウェアですが、アタッカーはユーザーのデータやキーボードから入力された機密情報を盗む強力なツールとして使用できます。これにより、電子メール ID・パスワード・アカウント番号・PIN コード・およびその他の機密情報にアクセスできます。

ハードウェアベースのキーロガーは、キーボードとコンピュータの間に接続するか、BIOSレベルのファームウェアを介してインストールすることができます。ソフトウェアベースのキーロガーは、フィッシングメールからウェブページのリンクや添付ファイルを介してインストールすることができます。ユーザーが有害なサイトを訪問したり、電子メールに添付された不審なファイルを開いたときに自動的にインストールされてしまいます。

例:2000年、FBIは2人のロシアのサイバー犯罪者を捕まえるためにキーロガーを使用しました。キーロガーは密かにインストールされ、FBIは彼らを起訴するのに十分な証拠を得ることができました。

2018年、Googleはキーロガーを追跡するマルウェアを含む145のアプリをPlayストアから削除しました。

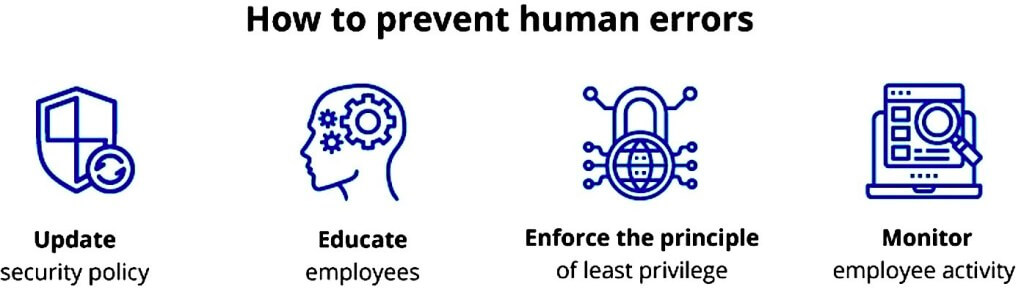

2.ヒューマンエラー

従業員はデータ漏洩につながるミスをすることがあります

多くの場合、人間はデータ侵害防御の中で最も弱い装置です。たとえば、ITチームがサーバーの構成を誤って顧客の個人情報を誤って公開したり、従業員が一括送信された電子メールを介して会社のレポートを部外者に転送したりする場合があります。

英国情報コミッショナー事務局(ICO)が実施した調査によると、人為的ミスにより2019年のサイバーデータ侵害の90%が発生しています。

クラウドベースのサイバーセキュリティプラットフォームであるCybSafeは、2019年ICOに報告された2,376件うち9件がエンドユーザーによる障害によって引き起こされたと報告しています。これは過去2年間から61%と87%増加しています。

例:2017年、LinkedInで使用されていたSSL証明書の有効期限が切れました。

この出来事は「www.linkedin.com」に影響を与えませんでしたが、他のいくつかのサブドメインと共に「us.linkedin.com」を無効にし

その結果、何百万人ものユーザーが数時間LinkedInにアクセスできませんでした。

1.不適切な処分または無責任な再販

多くの組織では、古いハードウェアを適切に破壊しない

特に小規模な組織では、ハードウェアやインフラをアップグレードする際にデータセキュリティに関して考慮しないことがよくあります。ハードウェアの適切な処分はストレージ管理の重要な側面です。

すべてのデータ侵害がハッキングによって引き起こされるわけではなく、いくつかは不適切な処分と無責任な再販の結果です。機密データを保護するためには、企業はデータを廃棄するか、ハードウェアを物理的に破壊する必要があります。

国立標準技術研究所は、適切なメディアサニタイズとデータ廃棄に関するガイドラインを発表しましたが、ソフトウェアベースの方法では、メディア表面上のすべてのストレージ領域のデータを完全に排除することはできません。

例:2017年、ヒューストン市の官庁のデスクトップがオンラインオークションで販売されました。

調査の結果、38台中23台のコンピュータに個人情報が含まれるハードドライブが見つかりました。

同年、ニュージャージー州のShopRite薬局は、最初にストレージを削除せずに処分された電子機器を発見し、

10,000人の患者の個人情報(名前、生年月日、署名、電話番号、広告医療処方箋など)が含まれていました。