世界はコードと暗号で走っています。 プライベートな会話からオンライントランザクションまで、暗号化はデジタルで行うほとんどすべてのことに関わっています。 実際、私たちが今日知っているように、人生はそれなしではあり得ません。

暗号化とは、第三者が伝達されているものを理解できないような方法で、安全でないチャネルを介して情報を転送することを目的とする秘密通信の科学です。 インターネットがシステムやデータにアクセスするための新しい方法を提供しているため、セキュリティは重要な問題になっています。 接続されているすべてのデバイスはエンドポイントであり、ハッカーの潜在的なバックドアとして機能します。

何百万もの損失がなくても、自分の行動を保護することは非常に重要です。 利用可能なセキュリティテクノロジにはさまざまな種類がありますが、暗号化はすべてのデジタルデバイスユーザーが知っておくべきものです。 私たちはあなたの個人情報を保存するために現在使用されている最も一般的な暗号化方法を説明しようとしました。

始める前に:すべての暗号化方式がキーを使用してプレーンテキストメッセージを暗号文に変換することを知っておく必要があります。 暗号化には2つの基本的なタイプがあります–

・対称(秘密鍵):暗号化と復号化の両方に同じ鍵を使用します。

・非対称(公開キー):暗号化と復号化に異なるキーを使用します。

8.Triple DES

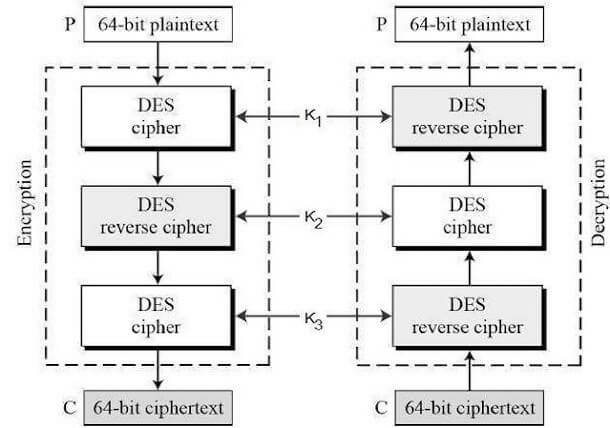

Triple DESは、元のDESアルゴリズム(Data Encryption Standard)アルゴリズムを置き換えるために開発されました。 実際、DESは56ビットの鍵サイズを使用していましたが、計算能力の向上により、ブルートフォース攻撃に対して脆弱になりました。

Triple DESは、完全に新しいブロック暗号アルゴリズムを開発する必要なく、DESの鍵サイズを拡張する(各データブロックにDESアルゴリズムを3回適用する)簡単な方法を提供します。 キーの長さの合計は、合計で168ビットになります。 ミートインザミドルアタック(MITM)のため、提供される効果的なセキュリティはわずか112ビットです。

MicrosoftのOutlook、OneNote、およびSystem Center Configuration Manager 2012では、トリプルDESを使用してユーザーコンテンツとシステムデータを保護しています。 また、多くの電子決済業界やその他の金融サービスでも使用されています。

7.Blowfish

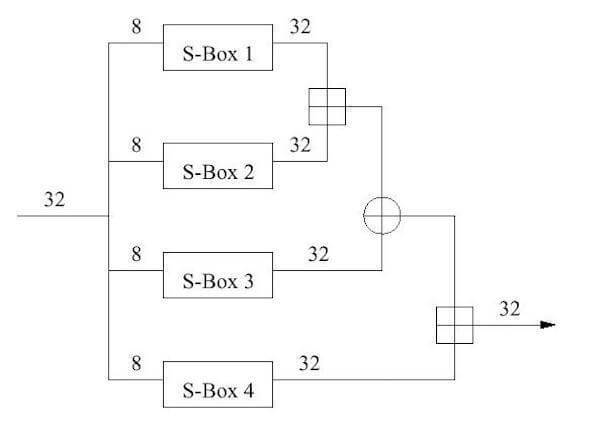

DESを置き換えるために設計されたさらに別の対称鍵アルゴリズム。 その効果とスピードで知られています。 パブリックドメインに配置されているため、誰でも無料で使用できます。

Blowfishは、64ビットのブロック長と32ビットから448ビットの範囲の可変キーサイズで動作します。 暗号化には、鍵に依存する大きなSボックスを使用した16ラウンドのFeistel暗号が含まれます。

欠点としては、誕生日の攻撃に対して、特にHTTPSのようなコンテキストに対して脆弱です。 64ビットのブロックサイズが小さいため、Blowfishを使用して4 GBを超えるファイルを暗号化しないことをお勧めします。

Blowfishは、データベースセキュリティ、eコマースプラットフォーム、ファイルとディスクの暗号化、パスワード管理とアーカイブツール、ステガノグラフィー、ファイル転送、セキュアシェル、電子メールの暗号化など、多数のソフトウェアカテゴリに含まれています。

6.AES

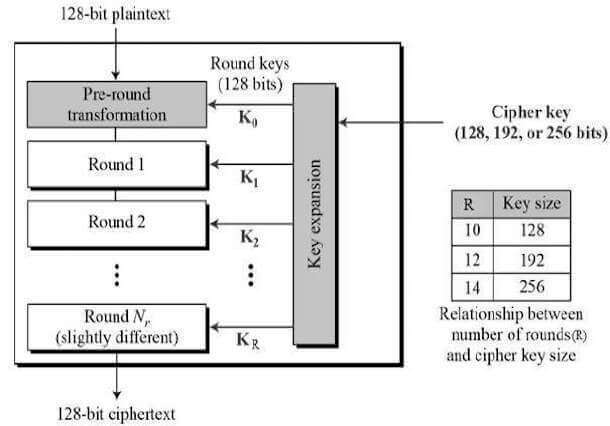

AES(Advanced Encryption Standard)はDESの後継であり、米国政府やさまざまな組織から標準として信頼されています。 低RAM要件と高速が、最高機密情報を隠すために選択された主な理由でした。 このアルゴリズムは、8ビットのスマートカードから高性能プロセッサまで、幅広いハードウェアで適切に実行できます。

AESは128ビット形式で非常に効率的ですが、セキュリティを強化するために192ビットと256ビットのキーも使用します。 128ビットキーの場合は10ラウンド、192ビットキーの場合は12ラウンド、256ビットキーの場合は14ラウンドです。 データの暗号化と復号化の両方に同じキーが使用されます。

これまでのところ、AESに対する実際的な攻撃は発見されていません。 これは、WiFiネットワークのWPA2保護、Voice-over-IPテクノロジー、シグナリングデータなど、さまざまなプロトコルと伝送テクノロジーで使用されます。

5. Twofish

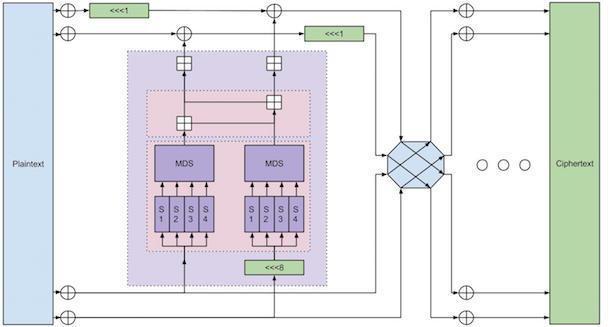

コンピュータセキュリティの専門家であるブルースシュナイアーは、Blowfishとその後継のTwofishの背後にある首謀者です。 アルゴリズムはDESのようなFeistel構造を持ち、最大距離分離可能マトリックスを使用します。

Twofishは、128ビットのブロックサイズと最大256ビットのキーサイズを使用する対称キー暗号化方式です。 nビットキーの半分は暗号化キーとして使用され、残りの半分は暗号化アルゴリズム(キーに依存するSボックス)の変更に使用されます。 AESよりも少し低速ですが、256ビットキーの場合は多少高速です。

アルゴリズムは柔軟です。キーが頻繁に変更されるネットワークアプリや、使用できるRAMとROMの量が少ないシステムで使用できます。 GPG、TrueCrypt、PhotoEncryptなどの暗号化ツールにバンドルされています。

4.RSA

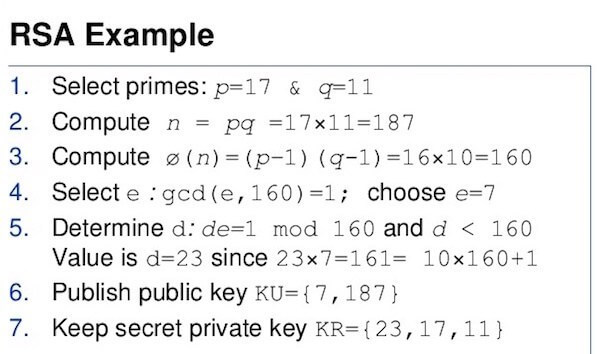

RSAは非対称キー暗号化技術であり、インターネット経由で送信されるデータを暗号化するための標準です。 このアプローチでは、暗号化キーは、秘密に保たれている復号化キーとは異なります。 非対称性は、2つの大きな素数の積を因数分解する実際の困難さに依存します。

暗号化の強度は、キーサイズ(通常は1024または2048ビット長)の増加に伴って指数関数的に増加します。 実装中、RSAを何らかのパディング方式と組み合わせて、メッセージが安全でない暗号文を生成しないようにする必要があります。

RSAには有効な特許は適用されません。 誰でも使えます。 暗号化、復号化、署名の検証をすべて同じ2つの機能で実行できます。 暗号化に公開鍵暗号を使用する唯一の欠点は、速度です。 また、ユーザーの秘密鍵が利用できない場合でも、なりすましに対して脆弱になる可能性があります。

3. Diffie-Hellman鍵交換

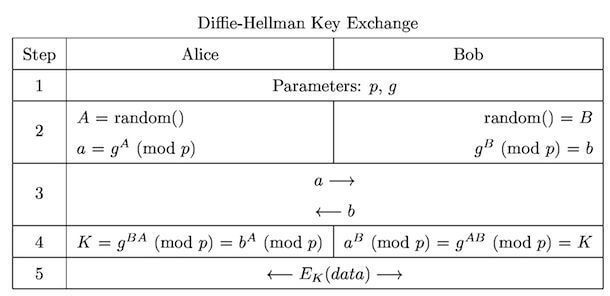

指数鍵交換とも呼ばれるDiffie-Hellmanは、RSAの直後に使用された公開鍵暗号技術です。 これにより、互いに事前の知識がない2つのパーティが、安全でないチャネルを介して共有秘密鍵を共同で確立できます。

このアルゴリズムの制限は、認証がないことです。 Diffie-Hellmanを使用するデータは、中間者攻撃に対して脆弱です。 データ通信での使用に適していますが、長期間にわたってアーカイブ/保管されたデータにはあまり使用されません。

このパブリックドメインアルゴリズムは、幅広いインターネットサービスを保護するために使用されます。 複数の認証済みプロトコルの基礎を提供し、トランスポート層セキュリティの一時的なモードで転送秘密を提供するために使用されます。

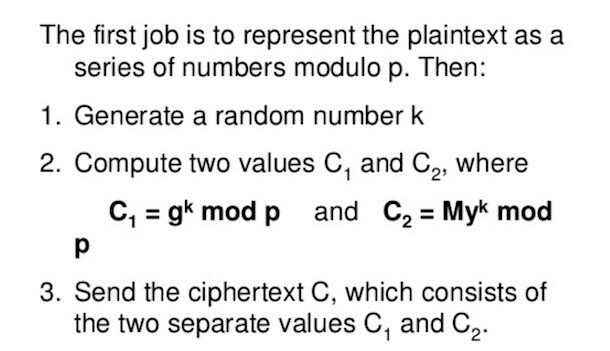

2. ElGamal暗号化

ElGamal暗号化は、Diffie-Hellman鍵交換に基づく非対称鍵暗号です。 そのセキュリティは、大きな素数で離散ログを計算する難しさに依存します。 このアプローチでは、同じ平文が暗号化されるたびに異なる暗号文を提供します。 ただし、生成される暗号文は平文の2倍の長さです。

暗号化は任意の循環グループに対して定義でき、そのセキュリティは、基になるグループのプロパティとプレーンテキストで使用されるパディング方式に依存します。

ElGamal暗号化は、PGP(Pretty Good Privacy)およびGNU Privacy Guardの最近のバージョンで導入されています。 また、対称暗号化システムを使用して平文が暗号化され、ElGamalがキーの暗号化に使用されるハイブリッド暗号化システムでも使用されます。

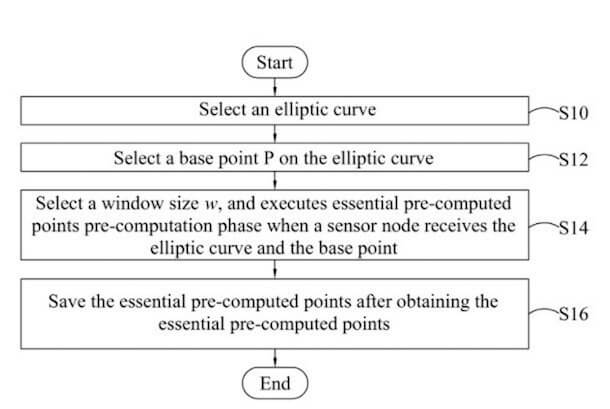

1.ECC

楕円曲線暗号は、楕円曲線の代数構造に基づく非対称暗号化方式です。 大きな素数の積としてキーを生成する従来のアプローチの代わりに、ECCは楕円曲線方程式のプロパティを通じてキーを作成します。

ECCのセキュリティは、ポイントの乗算を計算する機能と、元のポイントと積のポイントを提供する被乗数を計算できないことに基づいています。 楕円曲線のサイズによって、問題の難易度が決まります。 他のシステム(RSAなど)が達成するために1024ビットキーを必要とする164ビットキーを使用して、セキュリティのレベルを提供できます。 楕円曲線は、デジタル署名、鍵合意、および疑似ランダムジェネレーターに適用できます。

NSAはこのテクノロジーの最大のサポーターであり、RSAアプローチの後継として開発されています。 2015年8月、NSAは、鍵交換に楕円曲線Diffie-Hellmanを使用し、デジタル署名に楕円曲線デジタル署名アルゴリズムを使用することを計画していることを発表しました。

暗号化の未来

サイバー攻撃とマシンの計算能力は絶えず進化しているため、セキュリティの専門家は、研究室で忙しいままにして、新しいスキームを見つけ出さないようにする必要があります。 研究者のチームは、Honey Encryptionと呼ばれる新しい方法を発見しました。これは、キーコードの不正な試行ごとに偽のデータを提供することで攻撃者を阻止します。

うまくいけば、これによりハッカーの速度が低下し、元のキーが誤った希望の干し草の山に埋もれてしまいます。

次に、光ファイバーに埋め込まれた光子に鍵を共有する量子鍵配送のような新しい技術があります。 現在だけでなく、何年も先に実行可能性があるかもしれません。